Single Sign-On (SSO) con Active Directory

Nuestra plataforma es compatible con el sistema de Single Sign-On (SSO) utilizando Active Directory, lo que permite a los usuarios autenticarse una sola vez y acceder a múltiples aplicaciones sin necesidad de iniciar sesión repetidamente. Esta integración no solo mejora la experiencia del usuario al reducir la cantidad de credenciales que deben recordar, sino que también incrementa la seguridad y facilita la administración de acceso a nivel organizacional.

Beneficios de la Integración con Active Directory

- Seguridad Mejorada: El uso de Active Directory para SSO centraliza la autenticación, permitiendo aplicar políticas de seguridad uniformes y robustas.

- Conveniencia para el Usuario: Los usuarios pueden acceder a todos los servicios de nuestra plataforma con una única autenticación, eliminando la necesidad de múltiples contraseñas.

- Gestión Simplificada: Los administradores pueden gestionar el acceso a través de Active Directory, facilitando el alta y baja de usuarios, así como la asignación de permisos.

- Cumplimiento Normativo: Ayuda a cumplir con normativas de seguridad y auditoría al mantener registros detallados de accesos y autenticaciones.

Requisitos Previos

- Servidor Active Directory Configurado: La organización debe tener un servidor de Active Directory correctamente configurado y en funcionamiento.

- Permisos de Administrador: Los administradores de IT deben tener los permisos necesarios para configurar la integración en el servidor de Active Directory.

- Conectividad de Red: Asegúrese de que exista conectividad de red entre nuestra plataforma y el servidor de Active Directory.

Configuración para Usuarios Finales

- Inicio de Sesión:

- Los usuarios deben utilizar su nombre de usuario y contraseña de Active Directory para iniciar sesión en nuestra plataforma.

- Una vez autenticados, tendrán acceso a todas las aplicaciones y servicios integrados sin necesidad de volver a introducir sus credenciales.

- Resolución de Problemas Comunes:

- Si un usuario no puede iniciar sesión, verifique que las credenciales de Active Directory sean correctas.

- Asegúrese de que el usuario tenga los permisos adecuados en Active Directory para acceder a nuestra plataforma.

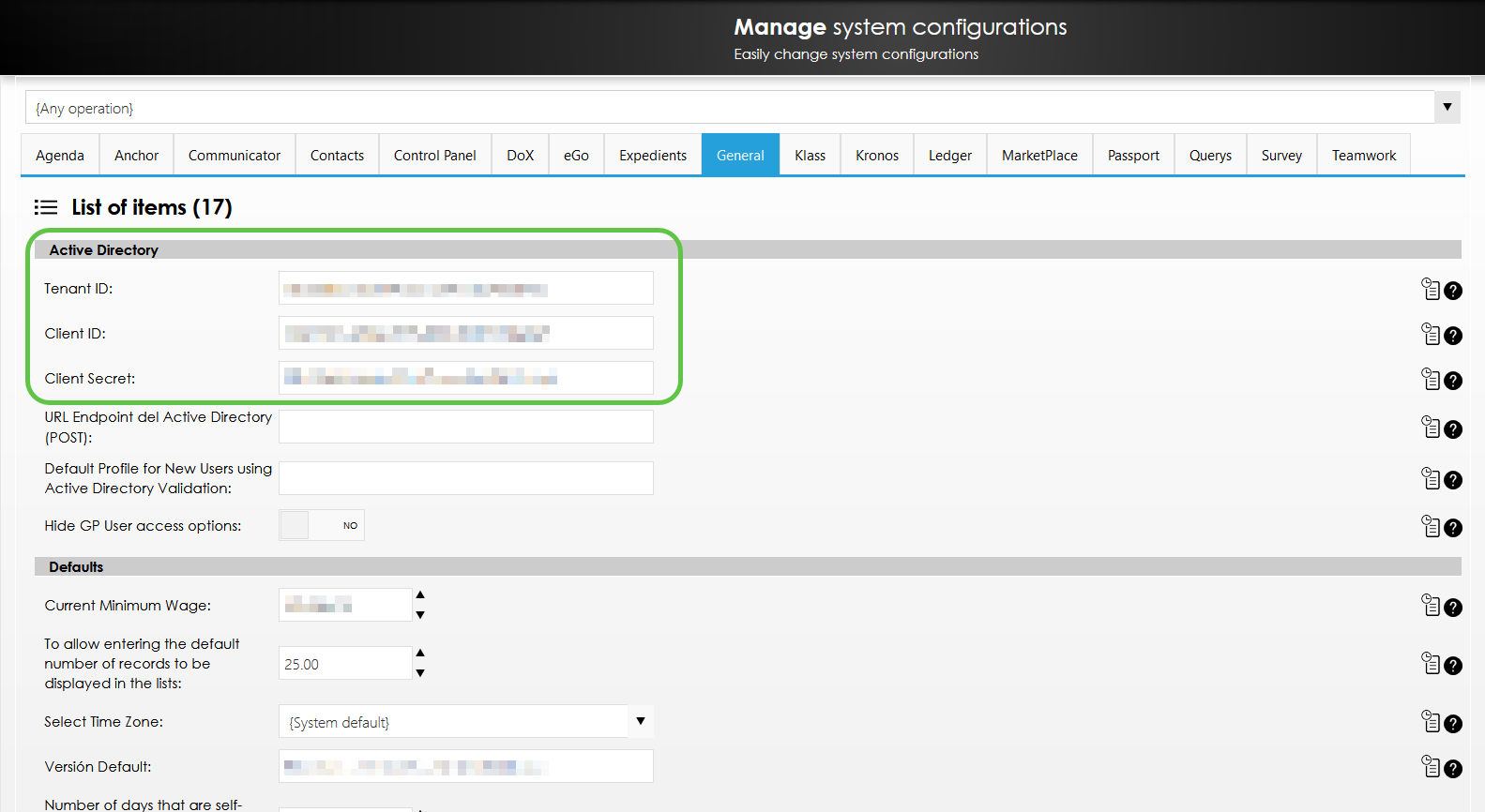

Configuración Técnica para Administradores

- Integración con Active Directory:

- Acceda al Panel de Control de nuestra plataforma.

- Vaya a Configuración > General

- Seleccione la sección Active Directory.

- Introduzca la información requerida, incluyendo la dirección del servidor de Active Directory y las credenciales administrativas.

- ClientId: Es un identificador único proporcionado por Azure Active Directory (AAD) cuando se registra una aplicación. Este identificador permite que nuestra plataforma sea reconocida por el servicio de Active Directory.

- ClientSecret: Es una cadena de caracteres generada por Azure Active Directory que actúa como una contraseña para la aplicación registrada. Este secreto debe ser mantenido confidencial y seguro, ya que permite que nuestra plataforma se autentique de manera segura con el servidor de Active Directory.

- Tenant: Identifica el directorio de Active Directory al que pertenece la organización. Es un dominio único asociado con su cuenta de Azure Active Directory.

Nota

En ambientes de seguridad extrema, el procedimiento de configuración se hace por medio del departamento de soporte técnico, en ese caso, los datos son registrados directamente en los servidores, evitando que sean visibles para cualquier persona desde la configuración en la plataforma.

- Sincronización de Usuarios:

- Configure la sincronización automática de usuarios entre Active Directory y nuestra plataforma.

- Establezca los intervalos de sincronización y los grupos de usuarios que se deben sincronizar.

- Manejo de Permisos y Roles:

- Asigne roles y permisos a los usuarios importados desde Active Directory según las necesidades de la organización.

- Asegúrese de revisar y actualizar estos permisos regularmente para mantener la seguridad y el acceso adecuado.

- Configurar ClientId, ClientSecret y Tenant:

- Registrar la Aplicación en Azure Active Directory:

- Acceda al portal de Azure y navegue a la sección de Azure Active Directory.

- Registre una nueva aplicación y anote el ClientId generado.

- Genere y guarde el ClientSecret en un lugar seguro.

- Obtener Información del Tenant:

- El Tenant se puede encontrar en la sección de propiedades de Azure Active Directory.

- Anote el valor del Tenant.

- Seguridad y Buenas Prácticas:

- Protección del ClientSecret: Trate el ClientSecret como una contraseña. No lo comparta y asegúrese de que solo el personal autorizado tenga acceso a esta información.

- Revisión Regular: Revise y actualice regularmente las credenciales de ClientId y ClientSecret para mantener la seguridad.

- Monitoreo de Accesos: Utilice las herramientas de monitoreo de Azure para supervisar los accesos y detectar cualquier actividad inusual.

Importante:

Esta información es para proporcionar entendimiento general y puede no estar actualizada respecto al sitio de Microsoft y se recomienda que sea verificada de la fuente directamente.

Soporte y Asistencia

Para cualquier problema o duda durante la configuración o uso del SSO con Active Directory, por favor contacte al soporte técnico a través de [correo electrónico/portal de soporte], donde nuestro equipo estará disponible para asistirle.

Doble factor de autenticación (2FA)

GreyPhillips implementa un mecanismo de doble factor de autenticación (2FA) para garantizar la seguridad de la información sensible gestionada en la plataforma. Este sistema de seguridad añade una capa adicional de protección, verificando la identidad del usuario mediante dos métodos diferentes antes de conceder acceso.

Métodos de Doble Factor de Autenticación

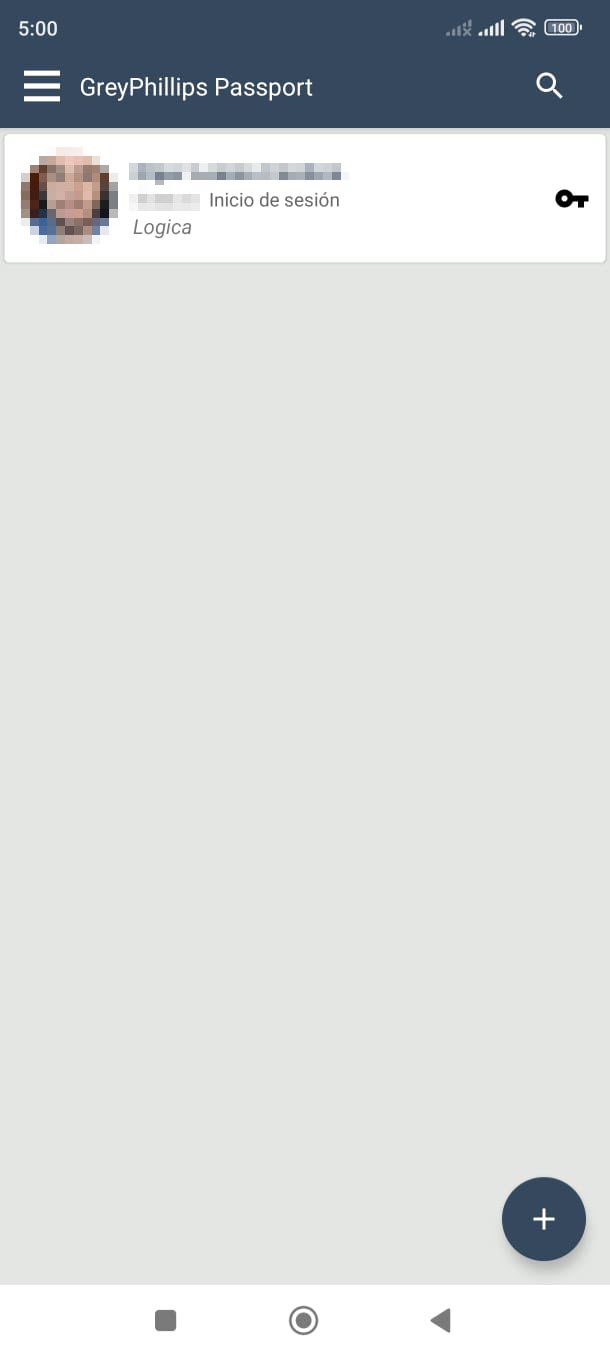

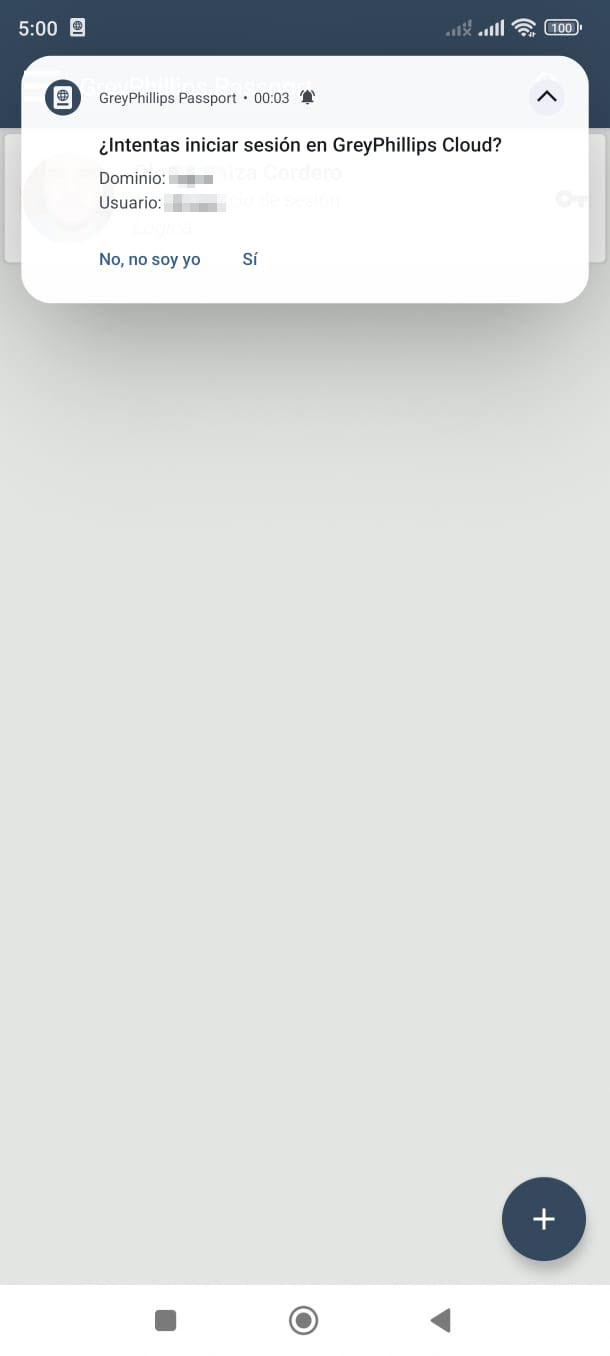

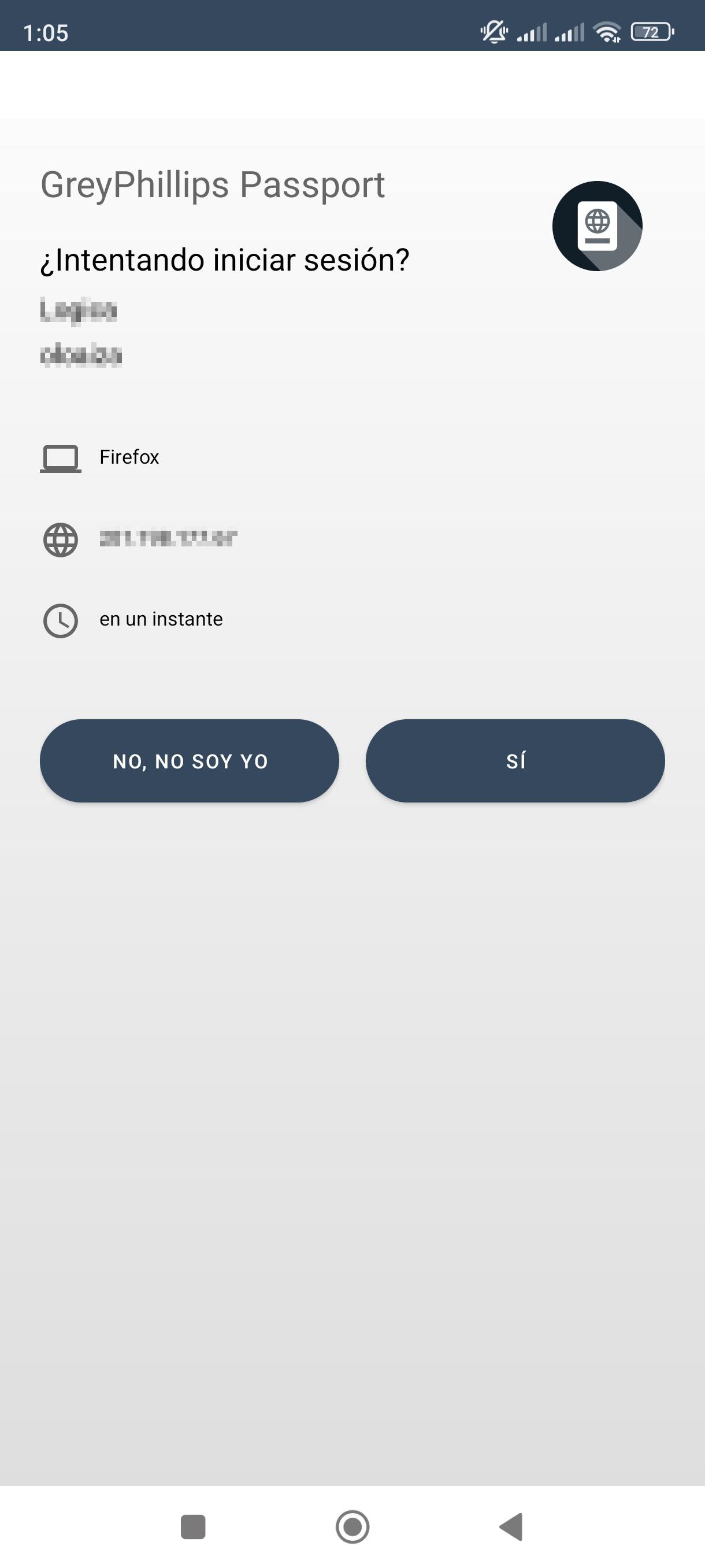

- Aplicación Passport:

- Función: Passport es una aplicación de identificación personal que actúa como un gafete electrónico y gestiona la autenticación mediante mensajes push.

- Proceso:

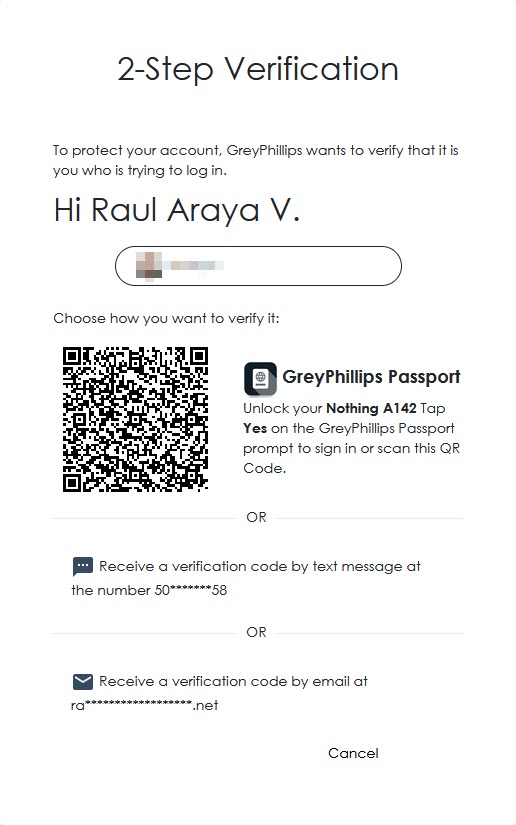

- El usuario ingresa sus credenciales en la plataforma GreyPhillips.

- La plataforma envía un mensaje push a la aplicación Passport del usuario.

- El usuario confirma la autenticación seleccionando "Soy yo" o "No soy yo" en la aplicación.

- Licenciamiento y Costos: La aplicación Passport no requiere de licenciamiento ni tiene costos asociados a su utilización para el usuario final, sin embargo, la organización si debe de contar con el servicio de SMS y Correo según como sea requerido. Además de servir para la autenticación, Passport se utiliza como un gafete electrónico para el registro de tiempo y asistencia en aplicaciones como Kronos y para el acceso a los sistemas locales y en línea.

- Identificación en Ambientes de Alto Tránsito: Passport también funciona para identificarse como cliente, especialmente en ambientes de alto tránsito como los comedores institucionales.

- Con bolsa de SMS contratada

- Función: Autenticación mediante el envío de un código de seis dígitos numéricos.

- Proceso:

- El usuario selecciona la opción de autenticación por SMS en la ventana de interfaz.

- La plataforma envía un SMS con un código de seis dígitos al número registrado del usuario.

- El usuario ingresa el código recibido en la plataforma para completar la autenticación.

- Con bolsa de Correo Electrónico contratada

- Función: Autenticación mediante un enlace de uso único enviado por correo electrónico.

- Proceso:

- El usuario selecciona la opción de autenticación por correo electrónico en la ventana de interfaz.

- La plataforma envía un correo electrónico con un enlace de uso único al correo registrado del usuario.

- El usuario hace clic en el enlace recibido para validar su identidad y completar la autenticación.

Configuración Personalizada

Cada cliente de la plataforma GreyPhillips puede configurar la obligatoriedad del método de doble autenticación (2FA) para el 100% de sus usuarios, según sus políticas de seguridad.

Nota General

El envío de SMS y correos electrónicos está relacionado a costos adicionales, los cuales dependen de los convenios de cantidades de mensajes contratados por cada cliente.

Conclusión

El sistema de doble factor de autenticación en GreyPhillips proporciona una capa adicional de seguridad crucial para la protección de información sensible en entornos de alto riesgo. Este método no solo fortalece la seguridad contra accesos no autorizados, sino que también ayuda a las organizaciones a cumplir con los más modernos estándares de seguridad. La implementación de 2FA a través de la aplicación Passport, SMS y correo electrónico garantiza que solo usuarios autenticados tengan acceso a los datos críticos, ofreciendo tranquilidad y confianza en la protección de los activos digitales.

Panel de Control

Para ingresar a la función de "Panel de Control", existen dos métodos diferentes:

- Desde la página principal de Cloud, seleccionando el cuadro de "Panel de Control"

- Desde cualquier parte de la plataforma, desplegando el menú del lado derecho de la página y presionando las tres barras horizontales.

Consultar Usuarios

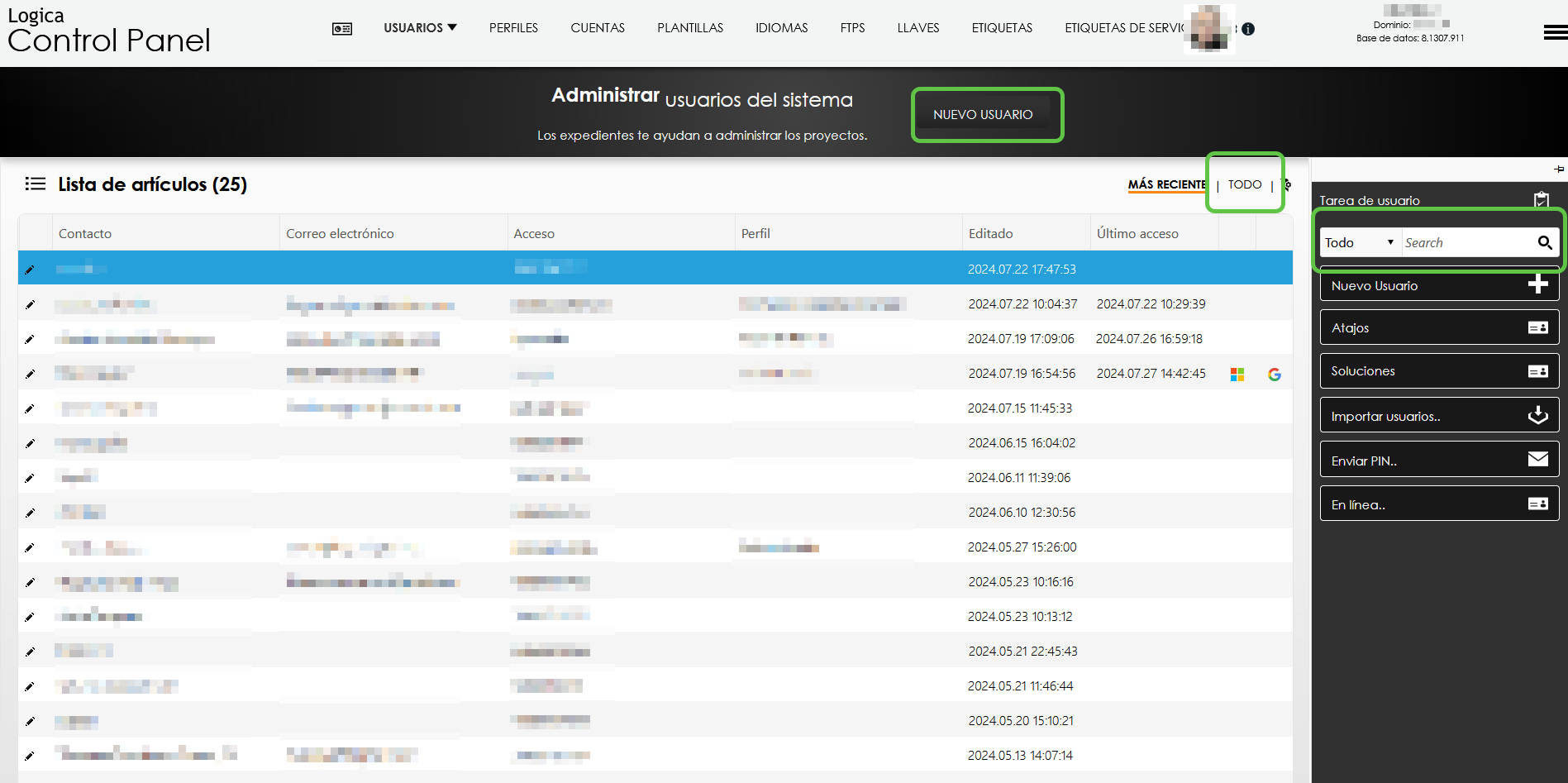

- Ingreso al Panel de Control:

- Ingresar al Panel de Control.

- Seleccionar el módulo de Usuarios en la parte superior de la pantalla.

- Sección de Usuarios:

- Visualización de Usuarios Existentes:

- Todos los usuarios existentes se encuentran en esta sección.

- También es posible crear nuevos usuarios desde cero, con el botón "Nuevo Usuario"

- Visualización Predeterminada:

- El sistema muestra por defecto los 25 usuarios más recientes.

- Para visualizar todos los usuarios, presionar la palabra “TODO”.

- Búsqueda de Usuarios:

- El sistema permite buscar usuarios introduciendo una parte del nombre o login.

Nuevo Usuario

- Iniciar el Proceso de Creación:

- Ingresar al Panel de Control.

- Seleccionar el módulo de Usuarios en la parte superior de la pantalla.

- Para crear un usuario desde cero, presione el botón “Nuevo Usuario”.

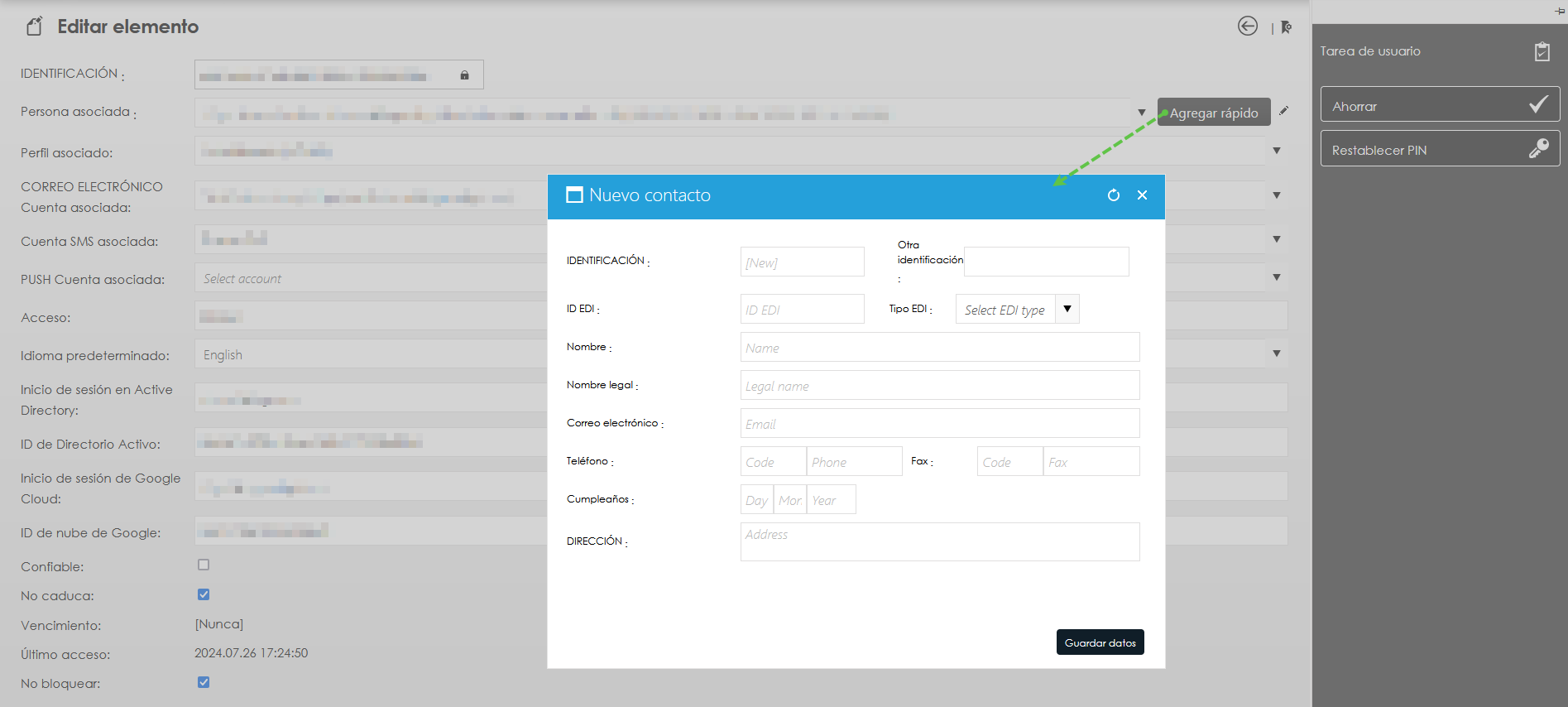

- Completar Información del Usuario:

- Persona Asociada:

- Contacto Preexistente: Seleccione un contacto previamente creado.

- Creación Rápida de Contacto:

- Presione el botón ADD/Agregar para crear un nuevo contacto.

- Complete los campos básicos del nuevo contacto y presione Guardar.

- El nuevo contacto quedará automáticamente asociado al campo de persona asociada.

- Perfil Asociado: Seleccione el perfil que tendrá el usuario.

- Cuenta de Correo Asociada: Ingrese la cuenta de correo electrónico para el proceso de notificaciones.

- Login: Ingrese el login de usuario que desea para iniciar sesión.

- Lenguaje por Defecto: Seleccione el idioma en el cual se mostrará el sistema para el usuario.

- Otros Campos Adicionales: Complete cualquier otro campo adicional requerido.

- Guardar y Generar PIN:

- Una vez que haya completado todos los campos requeridos, presione el botón Guardar. El sistema generará un PIN, el cual el usuario deberá usar para ingresar por primera vez, y después del cual se le solicitará que asigne una contraseña segura.

- Opciones de Mantenimiento:

- En el margen derecho de la pantalla, se habilitarán botones de mantenimiento para realizar acciones adicionales sobre el usuario creado.

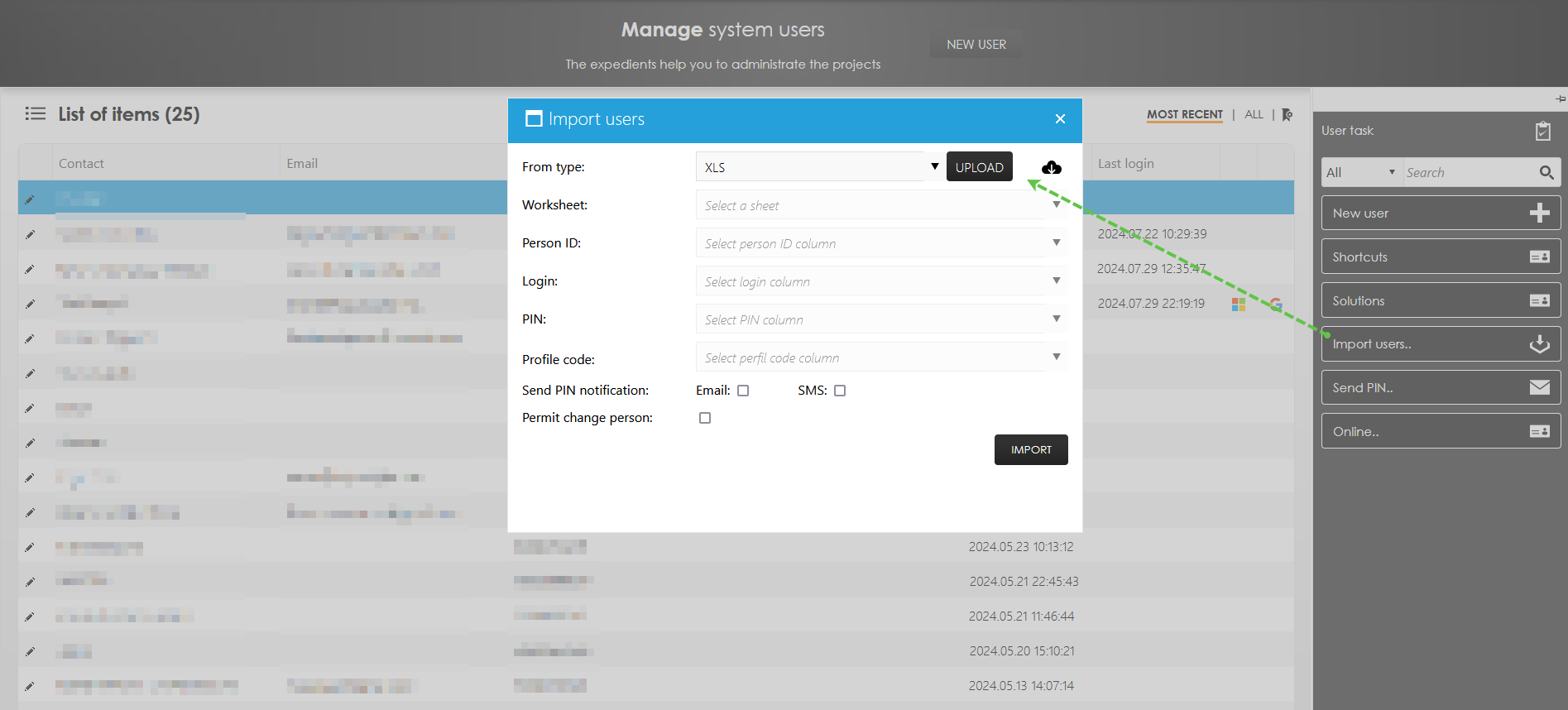

Importador

El importador de usuarios permite agregar o actualizar la información de los usuarios masivamente.

Para hacer uso del importador deberá seguir los siguientes pasos:

- Iniciar el Proceso de Creación:

- Ingresar al Panel de Control.

- Seleccionar el módulo de Usuarios en la parte superior de la pantalla.

- Una vez dentro de la interfaz de proveedores, seleccione el botón de Importar Usuarios ubicado en la barra lateral derecha de su pantalla.

- El sistema permite archivos con las extensiones del tipo XLS y XLSX.

Nota

Puede descargar una plantilla de Excel básica con las columnas requeridas, con el botón de descarga que está arriba a la derecha, sin embargo, se puede usar plantillas de Excel con las columnas ordenadas de otras maneras, ya que al hacer el proceso se puede seleccionar en que columna se encuentra cada valor requerido.

- Con el botón SUBIR deberá de seleccionar el archivo que quiera utilizar.

- Es importante seleccionar la hoja del Excel que quiera utilizar con la opción de Worksheet.

- Antes de vincular la información del sistema es importante tomar lo siguiente en consideración:

| Opción |

Descripción |

| Id |

Identificación de la persona relacionada. |

| Login |

Login del usuario. |

| PIN |

PIN de acceso del usuario. |

| Código de Perfil |

Código del Perfil asignado al usuario. |

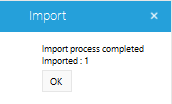

- Al terminar de vincular la información del Excel, seleccione el botón Import ubicado en la esquina inferior derecha de la ventana de importación, al completar el proceso, se mostrará un mensaje confirmando la importación y la cantidad de usuarios importados.

Plantilla para Cambio de Clave

Cada uno de nuestros clientes tiene su propio ecosistema, políticas e indicaciones que debe de hacer a sus usuarios, ya sean estos internos o externos. En múltiples ocasiones estos usuarios deben de seguir ciertos lineamientos que van más allá del cambio de clave, para lo cual el sistema proporciona una plantilla de uso general, la cual administra la información variable relacionada al reset de contraseñas de los usuarios y permite construir un mensaje completamente personalizado.

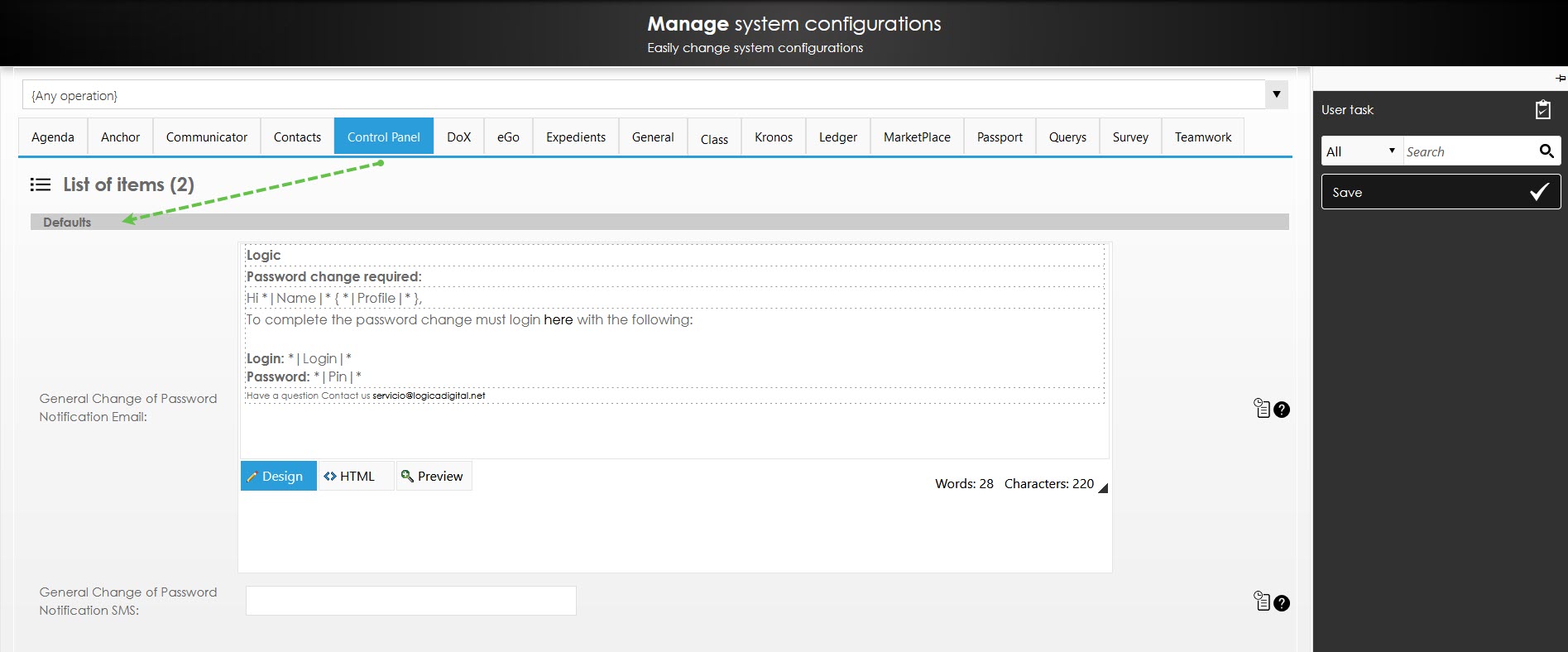

El usuario administrador puede hacer este cambio en las configuraciones generales de la plataforma siguiendo estos pasos:

- Ingrese a Control Panel > Configuraciones (Engranaje):

- Seleccione la pestaña: Control Panel > Defaults > General Change of Password Notification

En este punto usted podrá administrar la notificación, y usar la opción Merge Tags para integrar la información variable.

Impersonalización

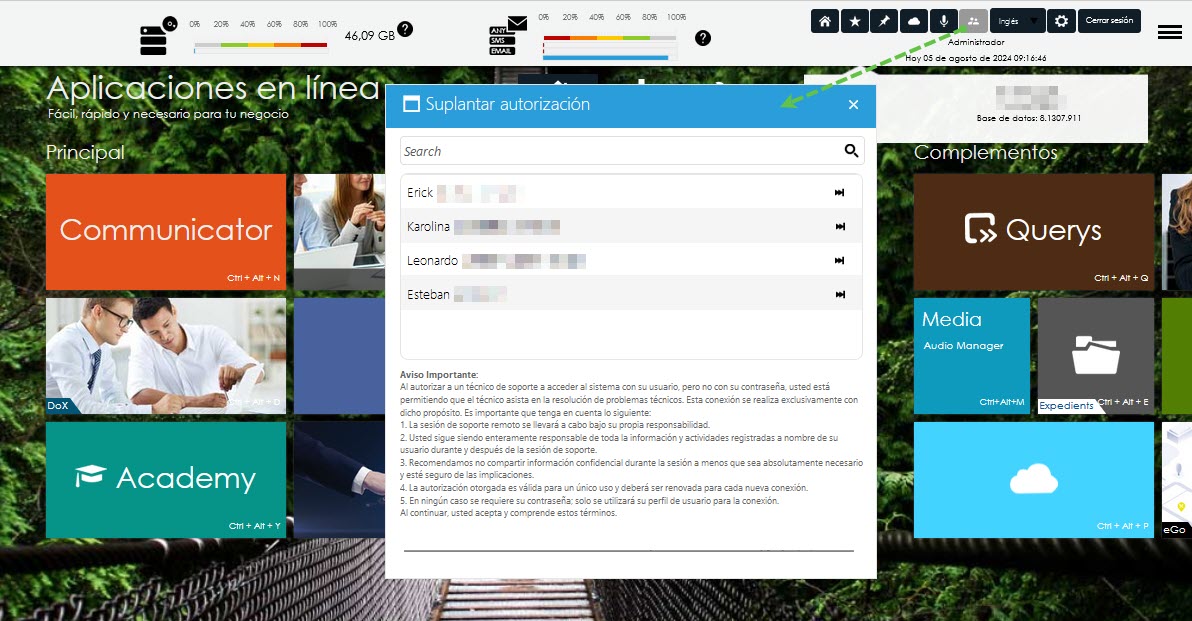

Es un mecanismo seguro y controlado la impersonalización de usuarios en GreyPhillips, garantizando la protección de la seguridad de la información y asegurando que los servicios de apoyo técnico externos no tengan acceso a datos sensibles sin la autorización explícita del usuario.

Cuando el usuario requiera asistencia técnica donde sea necesario que el agente de servicio técnico ingrese al sistema como si se tratara del propio usuario, este último, deberá generar una autorización de Impersonalización.

Procedimiento:

- Generar una autorización de Impersonalización:

- Se muestran los agentes de servicio técnico disponibles.

- Leer el Aviso de Responsabilidad.

- Al proporcionarla autorización, el usuario acepta los términos para llevar a cabo la sesión de soporte remoto.

- El aviso subraya que la sesión de soporte se realiza bajo la responsabilidad del usuario, quien sigue siendo responsable de todas las actividades registradas bajo su cuenta durante y después de la sesión.

- Seleccione al técnico que corresponde a la atención del caso específico.

- El sistema generara un código de un solo uso (OTP) internamente.

- Validez y Seguridad del Código OTP:

- El código OTP será válido únicamente para un solo uso y se generará uno nuevo para cada autorización hecha por el usuario.

- El código se almacenará de manera encriptada en la base de datos y se eliminará automáticamente una vez utilizado.

- Cumplimiento y Auditoría:

- Todas las actividades de impersonalización serán registradas y auditadas para asegurar el cumplimiento de las políticas de seguridad.

Relacionar Usuarios GreyPhillips con Active Directory

Este instructivo detalla los pasos que un usuario final debe seguir para relacionar su cuenta de usuario GreyPhillips (GP User) con su cuenta de Active Directory (AD), utilizando los servicios de Microsoft.

Procedimiento:

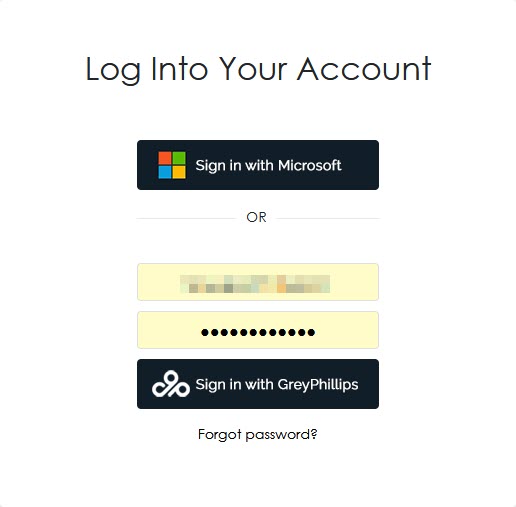

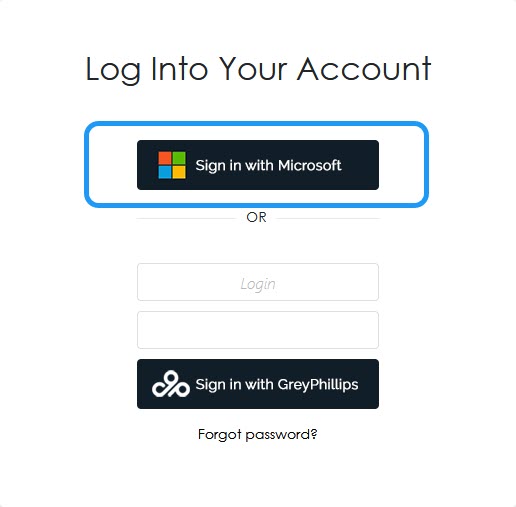

- Iniciar sesión en GreyPhillips:

- Ingrese a la plataforma GreyPhillips utilizando su usuario GP.

- Nota importante: Si tiene habilitado el doble factor de autenticación, deberá cumplir con el criterio correspondiente para completar el proceso de inicio de sesión. Esto dependerá de la configuración de su dominio en GreyPhillips y puede ser a través de:

- GreyPhillips Passport (mensajes push)

- SMS

- Correo electrónico

- Relacionar la Cuenta con Microsoft:

- Una vez dentro de la plataforma, seleccione la opción "Login with Microsoft".

- Ingrese el usuario y contraseña asignados previamente por su organización para utilizar los servicios de Microsoft.

- Reingresar a GreyPhillips utilizando Microsoft:

- Cuando vuelva a iniciar sesión en la plataforma GreyPhillips, seleccione la opción "Sign in with Microsoft".

- Use el usuario y la contraseña que se encuentran relacionados con los servicios de Microsoft.

- Nota importante: Si tiene el doble factor de autenticación habilitado, deberá cumplir nuevamente con el criterio de autenticación que normalmente utiliza para ingresar con su usuario GP.