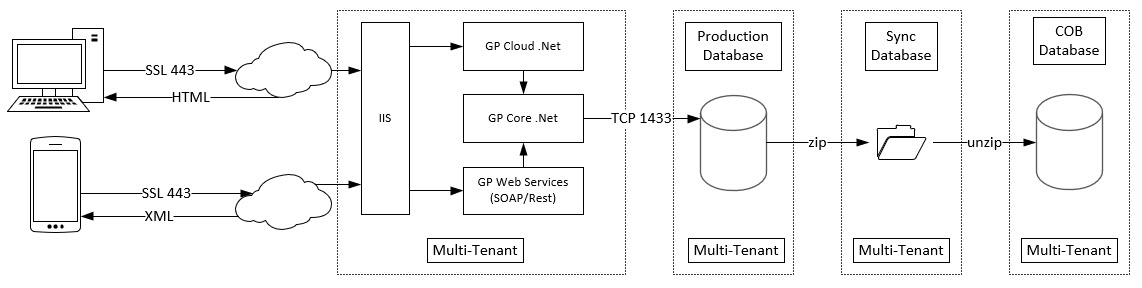

El desarrollo de la plataforma está basado en Microsoft .Net y usando componentes especializados de diferentes fabricantes, entre ellos Google y Telerik para realizar funciones avanzadas de mapeo y para la experiencia de usuario a través de las interfaces web, la plataforma está estructurada de manera tal, que se conserven las normativas de seguridad exigidas, además de administrar el acceso controlado para cada cuenta de cada cliente.

Según su categorización, cada cliente puede tener acceso por medio de servicios web individuales, así como utilización de la plataforma a través del sub dominio especializado, técnica que permite evaluar rendimiento independiente para cada cuenta, ayudando al análisis de desempeño y registro de la utilización a vistas de recomendaciones futuras para mantener el correcto rendimiento de la plataforma.

El acceso remoto está completamente denegado, por tal motivo, el acceso directamente a las bases de datos se encuentran bloqueados todos los puertos, con excepción del puerto 443 para propósitos de uso de regulado.

Toda la plataforma está construida para evitar ataques de denegación de servicio o de inyección de consultas SQL, siendo evaluada cada instrucción recibida y no permitiendo instrucciones concatenadas.

La plataforma puede ser utilizada por los sistemas de terceros, que interactúan con esta a través de los servicios web, mismos que requieren de parametrización a través de usuario y contraseña administrables por cada cliente desde el panel de control de la plataforma principal.

Capa de Seguridad

La capa de seguridad de acceso a funcionalidades está definida desde la estructura de permisos del sistema, siendo administrable indistintamente de la base de datos y motor que se estén utilizando, permitiendo la portabilidad y la gestión de la estructura y datos, misma razón por la que se mantiene separada la capa de la lógica del sistema de la de datos, no requiriendo funcionalidades escritas directamente sobre las bases de datos, como Jobs o procedimientos almacenados, excluyendo las tareas relacionadas al mantenimiento y respaldos, simplificando la portabilidad y la administración técnica relacionada a cada cuenta y proyecto.

Los accesos a través de los servicios web son también bitacorizados de manera que se pueda medir y controlar el uso y abuso de las funcionalidades por parte de terceros, esta estrategia permite establecer políticas para la correcta gestión y baja saturación de las plataformas.

Cuando la plataforma se utiliza dentro de la infraestructura provista se pueden tener ambientes altamente controlados respecto al acceso de los datos, siendo este un compromiso inherente a nuestros servicios, sin embargo, cuando las plataformas son solicitadas para instalaciones on-premise, es decir, instaladas en la infraestructura propietaria del cliente, estos controles pasan a estar en manos de los encargados de tal infraestructura, desligando completamente la responsabilidad de la vigilancia de la acceso y de las compuertas habilitadas como accesos remotos y accesos directos a las bases de datos, en estos escenarios la plataforma es incapaz de mantener un control sobre acciones maliciosas, sin embargo, la plataforma establece firmado electrónico para cierto tipo de transacciones, las cuales deben ser mantenidas intactas por su naturaleza, a pesar del acceso directo a la información, el sistema puede validar y bloquear acceso información alterada, como es el caso de las tareas dentro de los flujos de proceso ya que esto se consideran te alta sensibilidad y dentro del contexto de la información confidencial.

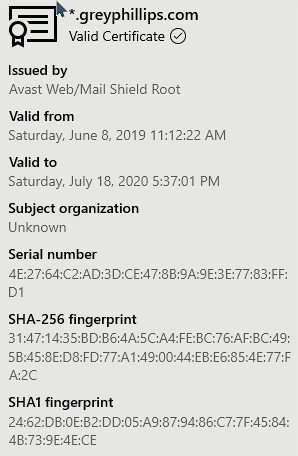

También son instalados certificados de seguridad de orden obligatorio, para darle cumplimiento a las normativas del acceso seguro a la plataforma ya sea por medio de las interfaces web o por medio de los servicios web disponibles.

También son instalados certificados de seguridad de orden obligatorio, para darle cumplimiento a las normativas del acceso seguro a la plataforma ya sea por medio de las interfaces web o por medio de los servicios web disponibles.

Los aplicativos Windows, formularios web, aplicaciones para dispositivos, o cualquier mecanismo que requieran de acceso a las bases de datos, ya sea para agregar actualizar, eliminar o consultar información deben utilizar esos accesos controlados vía servicios web, siendo necesario siempre: el nombre del dominio, usuario y contraseña y en algunos casos es requerido el Token cuyo tiempo de vida es de no más de cinco minutos, especialmente útil para transacciones oficiales como los relacionados a facturación electrónica.

Según la clasificación de la información, cuando esta entra en el rango de información sensible puede ser eliminada automáticamente, de tal manera que se evite el acceso directo posterior una vez que haya cumplido con su función. Cuando se trabaja con información temporal, habitualmente para el envío de estados de cuenta bancarios o información transmitida a través del correo electrónico o mensajes de texto, también pueden ser establecidos parámetros de seguridad como la destrucción del contenido de la información de manera automática una vez ejecutado el proceso de envío, manteniendo únicamente la información referencial relacionada.

Alcance

La presente Política de Seguridad de la Información se dicta en cumplimiento de las disposiciones legales vigentes en Lógica Digital del Oriente S.A, con el objeto de gestionar adecuadamente la seguridad de la información, los sistemas informáticos y el ambiente tecnológico del Organismo.

Debe ser conocida y cumplida por todo el personal sea cual fuere su nivel jerárquico, rol dentro de la organización o tercerización.

Términos y Definiciones

A los efectos de este documento se aplican las siguientes definiciones relacionadas a la Seguridad de la Información y se entiende como la preservación de las siguientes características:

Confidencialidad: se garantiza que la información sea accesible sólo a aquellas personas autorizadas a tener acceso a la misma.

Integridad: se salvaguarda la exactitud y totalidad de la información y los métodos de procesamiento.

Disponibilidad: se garantiza que los usuarios autorizados tengan acceso a la información y a los recursos relacionados con la misma, toda vez que lo requieran.

Adicionalmente, deberán considerarse los conceptos de:

Autenticidad: busca asegurar la validez de la información en tiempo, forma y distribución. Asimismo, se garantiza el origen de la información, validando el emisor para evitar suplantación de identidades.

Protección a la duplicación: consiste en asegurar que una transacción sólo se realiza una vez, a menos que se especifique lo contrario. Impedir que se grabe una transacción para luego reproducirla, con el objeto de simular múltiples peticiones del mismo remitente original.

No repudio: se refiere a evitar que una entidad que haya enviado o recibido información alegue ante terceros que no la envió o recibió.

Legalidad: referido al cumplimiento de las leyes, normas, reglamentaciones o disposiciones a las que está sujeto el Organismo.

Confiabilidad de la Información: es decir, que la información generada sea adecuada para sustentar la toma de decisiones y la ejecución de las misiones y funciones.

A los efectos de una correcta interpretación de la presente Política, se especifican las siguientes definiciones:

Información: Se refiere a toda comunicación o representación de conocimiento como datos, en cualquier forma, con inclusión de formas textuales, numéricas, gráficas, cartográficas, narrativas o audiovisuales, y en cualquier medio, ya sea magnético, en papel, en pantallas de computadoras, audiovisual u otro.

Sistema de Información: Se refiere a un conjunto independiente de recursos de información organizados para la recopilación, procesamiento, mantenimiento, transmisión y difusión de información según determinados procedimientos, tanto automatizados como manuales.

Tecnología de la Información: Se refiere al hardware y software operados por el Organismo o por un tercero que procese información en su nombre, para llevar a cabo una función propia del Organismo, sin tener en cuenta la tecnología utilizada, ya se trate de computación de datos, telecomunicaciones u otro tipo.

Evaluación de Riesgos: Se entiende por evaluación de riesgos a la evaluación de las amenazas y vulnerabilidades relativas a la información y a las instalaciones de procesamiento de la misma, la probabilidad de que ocurran y su potencial impacto en la operatoria del Organismo.